製品

SAC Solutions製品は、特別にカスタマイズされて作成されています。

ICS/IACS/OT環境でのサイバーセキュリティの運用と維持。

FacOTry

当社のFacOTry製品は、OTインフラのサイバーセキュリティを管理および運用するための、非侵襲的で効率的かつシームレスに統合されたソリューションを提供します。

FacOTry は、重要な資産を保護するための一貫したアプローチを提供します。

*FacOTry.netにアクセスしてください

ネットワークの可視性

ネットワーク可視性製品を使用すると、OTネットワークの可視性が向上します。

当社の侵入検知製品は、既知の悪質な OT サイバー セキュリティ攻撃に対してリアルタイムの検知と警告を提供するように構成および最適化されています

脅威の一歩先を行き、重要なインフラを保護しましょう。

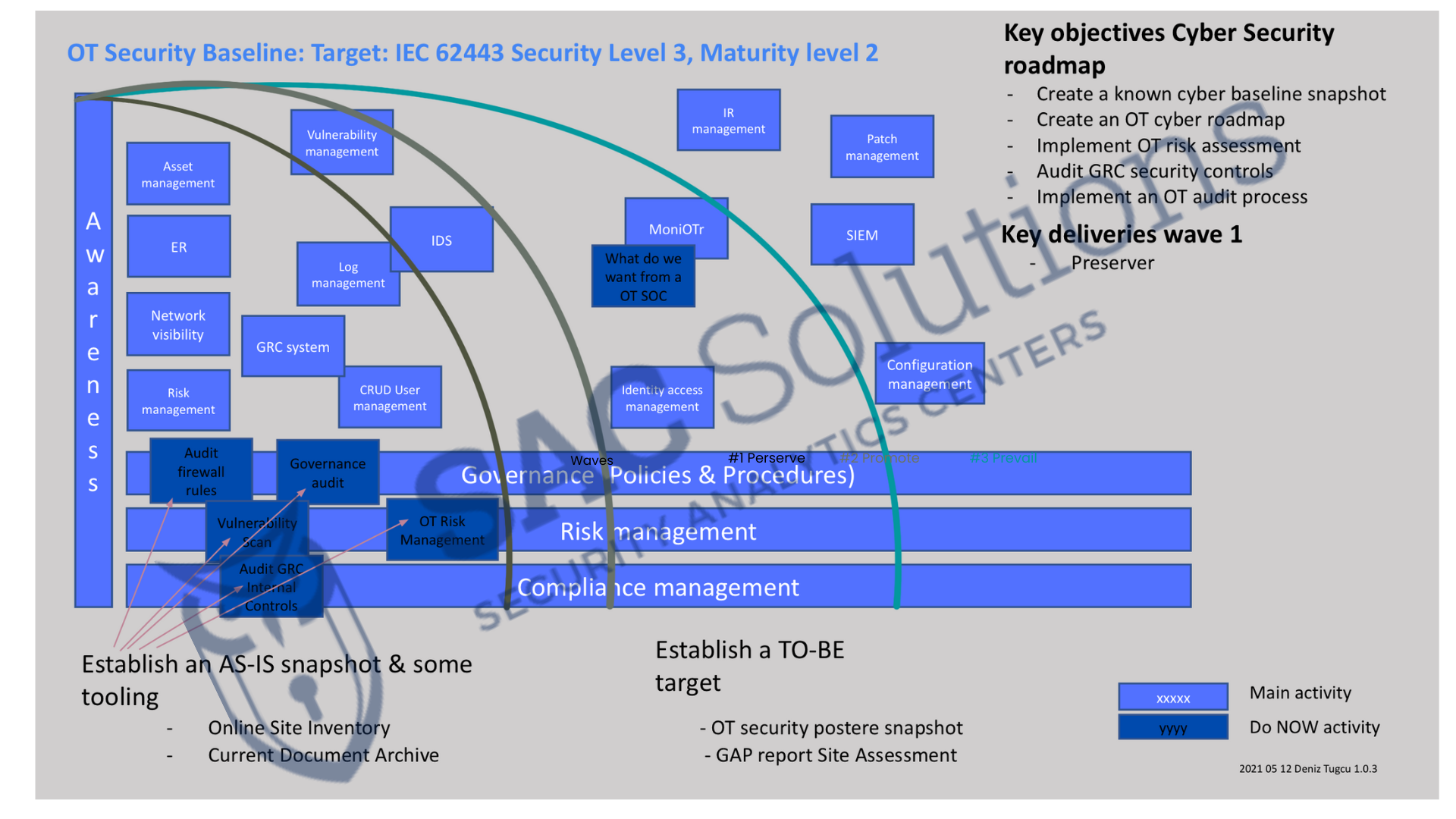

セキュリティベースライン

当社のセキュリティ ベースライン製品は、お客様の能力に合わせた現実的な OT セキュリティ ロードマップを確立するのに役立ちます。またリソース、コンプライアンス要件、総合戦略に合わせた現実的なOTセキュリティのロードマップを策定するのに役立ちます。

これにより、OTインフラを効果的に保護するための強固な基盤を築くことができます。

サイトアセスメント

OTセキュリティの評価には、5つのタイプがあります。

-

-

- サイト

- ベースライン

- 雇用者要件

- リスク

- ギャップ

-

FacOTry

*FacOTry.netにアクセスしてください

ネットワークの可視性

セキュリティベースライン

サイトアセスメント

ネットワークの可視性

制御ネットワークのセキュリティと復元力

なぜネットワークの可視性が重要なのか

特に、DMZ(非武装地帯)と制御システム、および制御ネットワーク内のサードパーティーベンダーのシステム間の接続に関しては、プライマリゾーンの境界における制御と監視とともにネットワークの可視性が

ICS (Industrial Control Systems)(産業用制御システム) OT環境において重要な意味を持ちます。

ネットワークの可視性は、特にICSのOT環境において重要な役割を果たします:

- DMZ間の接続、

- DMZから制御システムへのアクセス、

- リモート マシンまたはヒューマンサードパーティ ベンダーによるインフラへのアクセス。

これによりセキュリティ・モニタリング、侵入検知、インシデント対応、ベンダー・システム・モニタリング、コンプライアンス、ネットワーク・パフォーマンスの最適化を可能にし、制御ネットワークのセキュリティと回復力が全体的に強化されます。

セキュリティモニタリング

ネットワークの可視化により、包括的なセキュリティ・モニタリングと脅威の検知が可能になります。ネットワーク・トラフィックを監視し、ネットワーク・データを分析することで、セキュリティ・チームは潜在的なセキュリティ・インシデント、異常、または疑わしい活動をリアルタイムで特定することができます。これにより、リスクを軽減し、サイバー脅威が制御システム内に伝播するのを防ぐための早期発見と迅速な対応が可能になります。

侵入検知と防止

ネットワークの可視化により、侵入検知システムおよび侵入防御システム(IDS/IPS)を導入して、不正アクセスの試み、マルウェア感染、またはその他の悪意のあるアクティビティがないかネットワークを監視することができます。IDS/IPSソリューションは、ネットワーク・トラフィックのパターン、シグネチャ、および動作を分析して、潜在的な侵入を特定し、ブロックまたは軽減するための事前対策を講じることができます。これにより、重要な制御システムの完全性と可用性を保護することができます。

インシデントレスポンスとフォレンジック

ネットワークの可視性は、セキュリティ侵害やインシデントが発生した場合のインシデントレスポンスやフォレンジック調査に不可欠なデータを提供します。ネットワーク・トラフィック・ログを取得して分析することにより、組織はイベントを再構築し、インシデントの範囲と影響を判断し、根本原因を特定することができます。この情報は、修復、回復、および将来の同様のインシデントを防止するためのセキュリティ対策の強化に不可欠です。

ベンダーシステムモニタリング

ICS OT(Industrial Control System Operational Technology)環境では、保守、サポート、システム統合の目的で、サードパーティ・ベンダーが制御システムにアクセスすることがよくあります。ネットワークの可視性により、制御ネットワーク内のこれらのベンダー・システムのアクティビティを監視できます。これにより、ベンダー・システムが適切に認証され、セキュリティ・ポリシーとプラクティスを遵守し、制御システムの完全性や可用性を損なうような脆弱性や未承認の変更を導入しないように確認できます。

コンプライアンスおよび監査

ネットワークの可視性は、ICS OT環境における規制要件や業界標準への準拠を促進します。これにより、ネットワーク・アクティビティを監視および追跡して、セキュリティ・ポリシー、アクセス制御、データ保護対策の遵守を実証できます。また、ネットワークの可視性により、規制コンプライアンス監査、内部評価、および管理レビュー用の監査ログとレポートを生成できます。

ネットワーク・パフォーマンスと最適化

ネットワークの可視性は、ICSのOT環境におけるネットワークリソースのパフォーマンスと利用状況に関する洞察を提供します。ネットワークトラフィックを監視し、データを分析することで、組織はボトルネックを特定し、ネットワーク構成を最適化し、DMZ、制御システム、サードパーティーベンダーのシステム間の効率的なデータ転送を確保することができます。これにより、スムーズなオペレーションを維持し、遅延を最小限に抑え、重要なコンポーネント間の信頼性の高い通信を確保することができます。

セキュリティベースライン

安全で強靭なOT環境のために

なぜセキュリティ・ベースライニングを行うのか?

OT(Operational Technology)サイバーセキュリティの分野では、セキュリティ・ベースラインを確立することが、安全で回復力のあるOT環境を維持するために極めて重要になります。

セキュリティ・ベースラインとは、OT システムとインフラの最低レベルのセキュリ ティ要件を定義する一連の標準、構成、および慣行を指します。

セキュリティベースラインは、セキュリティの強固な基盤を確立するのに役立ち、OT環境のセキュリティ態勢を評価および改善するための基準点として機能します。

SAC Solutions は、UniversiOTy、FacOTry、MoniOTr、SecureScope など

セキュリティを向上させるさまざまなICS OTセキュリティ製品およびサービスを提供しています。

これらの製品はすべて、セキュリティ ベースラインの作成によって大きな利益をもたらします。キュリティベースラインの文脈では、これらの製品は強力な補完的な統合コンポーネントとして統合される可能性があります。

総じて、これらの製品の組み合わせは、教育、ツール、継続的な防御機能を提供することによって、組織が安全で強靭なOT環境を確立し維持する維持することをサポートできます。

UniversiOTy SAC Solutionsは、セキュリティベースラインに関連する概念とベストプラクティスを理解するための必要な教育とトレーニングを提供できます。

FacOTryは、ガイドライン、方法論、および簡素化されたツールを提供することで、セキュリティベースラインを実施および強制するためのツールとして活用できます。

MoniOTr は、継続的な監視、管理、対応機能を提供することでセキュリティ ベースラインを補完し、OT インフラのセキュリティを確保します。

なぜ重要なのか

貫性と標準化

セキュリティベースラインは、すべてのOTシステムとコンポーネントが一貫した一連のセキュリティ構成とプラクティスに準拠していることを保証します。これにより、セキュリティ対策のばらつきや矛盾が軽減され、安全な環境の管理と維持が容易になります。

リスク軽減

重要なセキュリティ制御を含むセキュリティベースラインを定義することで、組織は一般的な脆弱性を軽減し、サイバー攻撃の成功やOT業務の中断のリスクを軽減できます。これはOT環境固有のセキュリティ対策を実施するための出発点となります。

インシデント対応とリカバリー

セキュリティベースラインを持つことは、インシデント対応と復旧作業が容易になります。ベースラインの構成やセキュリティ対策を理解することで、組織はインシデント中に迅速に逸脱や異常を特定し、より迅速な対応とサービスの復旧が可能になります。

コンプライアンスと規制

多くの産業やセクターでは、OTシステムを保護するための特定の規制やコンプライアンス要件があります。セキュリティベースラインは、組織がこれらの要件に適合し、必要なセキュリティコントロールと慣行を実施することによってコンプライアンスを実証するのに役立ちます。

セキュリティベースラインを確立するための活動

アセットの識別

デバイス、システム、ネットワーク コンポーネントを含むすべての OT 資産を特定してインベントリを作成することは、環境の範囲を理解し、どの資産がセキュリティ ベースラインに含まれるかを判断するために重要です。

リスクアセスメント

包括的なリスクアセスメントを実施することで、OT環境内の潜在的な脅威や脆弱性を特定するのに役立ちます。アセスメントの結果は、セキュリティベースラインに含まれるセキュリティコントロールと構成を通知します。

セキュリティ・コントロールの選択と構成

適切なセキュリティコントロールを選択し、ベストプラクティスおよび業界基準に従って構成することは重要なステップです。これらのコントロールには、アクセス制御、認証メカニズム、暗号プロトコル、ネットワークセグメンテーション、モニタリングソリューションなどが含まれる可能性があります。

ドキュメンテーション

セキュリティベースラインの詳細なドキュメンテーションを作成することは重要です。これには選択したセキュリティコントロール、それらの構成、および関連するポリシーや手順を文書化することが含まれます。このドキュメンテーションは、セキュリティベースラインのメンテナンス、更新、監査のためのリファレンスとして機能します。

メリット

セキュリティベースラインドキュメント

このドキュメントでは、OT環境のベースラインを形成する特定のセキュリティコントロール、構成、実践方法について説明します。セキュリティ対策の実施や維持の参考にしてください。

構成基準

これらは、ネットワーク デバイス、コントローラー、ソフトウェア アプリケーションなど、さまざまな OT コンポーネント用に事前定義され文書化された構成です。これらは、必要なセキュリティ体制を実現するための推奨設定を定義します。

モニタリングと監査

モニタリングおよび監査メカニズムを確立することで、セキュリティベースラインへの継続的なコンプライアンスを確保します。これらのメカニズムは、ベースラインからの逸脱を検知し、それに対応するのに役立ち、OT環境のセキュリティステータスを可視化するのに役立ちます。

構成基準

これらは、ネットワークデバイス、コントローラ、ソフトウェアアプリケーションなど、さまざまなOTコンポーネントに対する事前に定義された文書化された構成です。これらは、必要なセキュリティ体制を実現するための推奨設定を定義します。

ICS OT サイバーセキュリティの関係と一貫性 密接に関連するトピック

これらのサイバーセキュリティ活動は相互に結びついており、運用技術環境を確保する包括的なアプローチに貢献しています。

総じて、脆弱性評価、リスク評価、ペネトレーションテスト、レッドチーミング、倫理的ハッキング、およびセキュリティベースライニングは相互に結びついた活動であり、運用技術環境のセキュリティを強化するためにお互いにサポートしています。これらは共同で脆弱性の特定、リスクの定量化、防御のテスト、および潜在的な脅威の緩和と重要な資産の保護に貢献しています。

これがセキュリティベースラインとの関係と一貫性です:

脆弱性評価

脆弱性評価は、システムまたはネットワークの脆弱性を特定し、定量化するプロセスです。これには、既知の脆弱性と弱点についてインフラストラクチャをスキャンし、その重大性を評価し、緩和のための軽減策を提案することが含まれます。脆弱性評価は、攻撃者によって悪用される可能性のある潜在的なセキュリティの弱点に関する貴重な洞察を提供します。

リスクアセスメント

リスク評価には、組織の資産と業務に対するセキュリティ リスクの可能性と潜在的な影響を評価することが含まれます。脅威、脆弱性、資産価値などのさまざまな要素を考慮して、リスクに優先順位を付け、効果的に管理します。リスク評価は、組織が脆弱性評価で特定された脆弱性の潜在的な影響を理解し、リスク軽減戦略に関する意思決定をサポートするのに役立ちます。

ペネトレーションテスト

ペネトレーションテストは、倫理的ハッキングとも呼ばれ、実際の攻撃をシミュレートすることで、システムのセキュリティを積極的にテストすることが含まれます。自動スキャンや評価では検出できない可能性のある脆弱性や弱点を特定することを目的としています。ペネトレーション・テストでは通常、体系的かつ制御されたアプローチによって脆弱性を悪用し、不正なアクセスを獲得し、改善のための実用的な推奨事項を提示します。

レッド チーミング

レッドチーミングは、ペネトレーションテストをより広範かつ包括的なレベルに引き上げるものです。これには、熟練した専門家からなるチームが、組織の総合的なセキュリティポストポジションを評価するために現実的な攻撃シナリオをシミュレートするプロセスが含まれます。レッドチーミングは技術的な脆弱性だけでなく、ソーシャル・エンジニアリング、物理的なセキュリティ、および他の要因を取り入れ、組織の防御の効果を評価します。その目的は、総合的な観点から潜在的なセキュリティのギャップを特定し、対処することです。

倫理的ハッキング

倫理的ハッキングとは、サイバーセキュリティの専門家が、システムやネットワークの脆弱性を特定して対処するために行う許可された活動を指します。悪意のあるハッカーと同じ技術と方法論を使用しますが、セキュリティを向上させるという明確な目的があります。倫理的ハッキングには、その範囲と目的に応じて、脆弱性評価、ペネトレーションテスト、レッドチーミングが含まれます。

セキュリティ・ベースライン

セキュリティベースラインとは、組織のシステムとインフラの最低レベルのセキュリ ティ要件を定義する一連の標準、構成、およびプラクティスです。これは、セキュリティ体制を評価し、改善するための基準点として機能します。セキュリティベースラインには、脆弱性評価、リスク評価、ペネトレーションテスト、レッドチーミング演習の結果を組み込み、セキュリティ対策の強固な基盤を確立します。

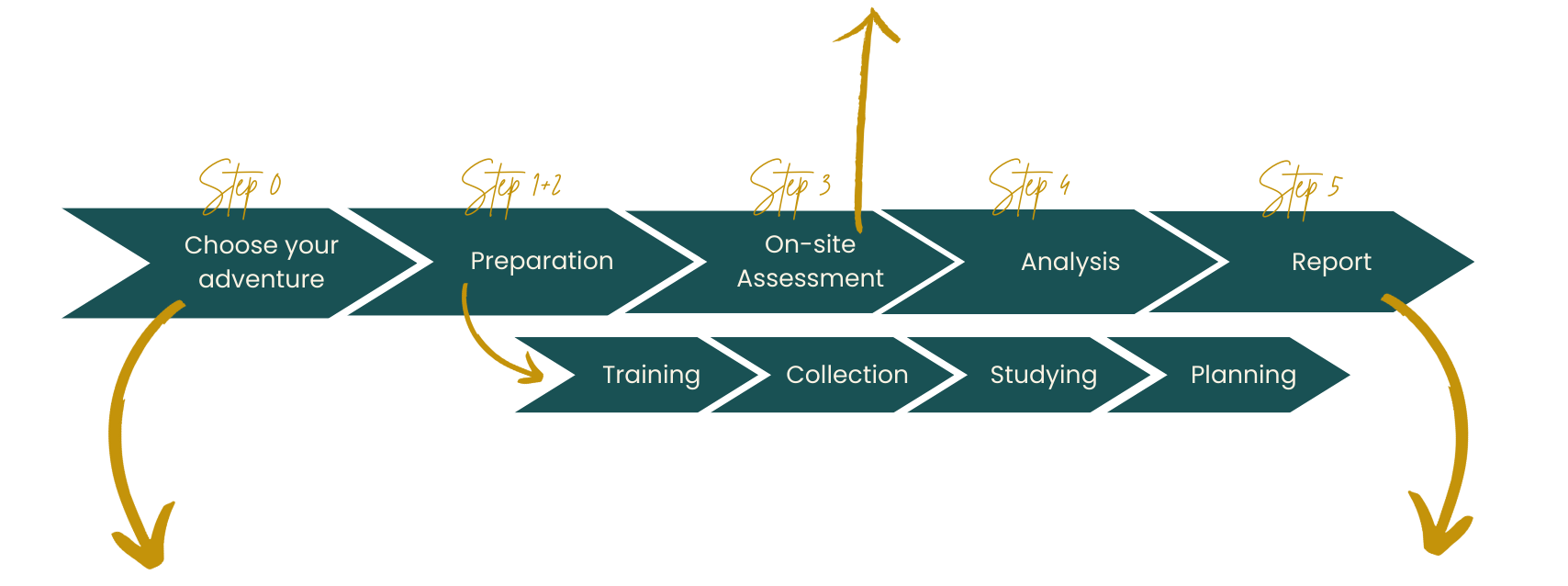

サイトアセスメント

結果としてセキュリティが向上

何をするのか?また、どうしてなのか?

私たちはサイトアセスメントをご提供いたします。OTセキュリティのコスト、必要なリソース(時間、作業員)、複雑さを軽減するために特別に作られたツール FacOTryの購入も可能です。

私たちは、具体的な現実問題の解決をサポートします。

サイトアセスメントの概要

このアセスメントは徹底的である必要はなく、そのようなアセスメントはリソースの過度な使用となり、その後のアセスメントレポートで見つかったポイントの改善に必要なリソースが削減される可能性があります。

私たちの目標は、みなさんがより安心できるようにサポートすることであり、そのために改善のための時間を不必要に奪いたくありません。

私たちは、サイトアセスメントが許可されている場合のみサイトアセスメントを実施します。オンラインでのサイトのレビューは行わず、現地検査で予期せぬ問題が多く発見される経験からです。

ロードマップの例

プロセス

パッケージオプション

FacOTryオプション – サイトアセスメントの一環として、セキュリティの向上をお約束します。

お客様が選択された内容や、サイトアセスメントおよびその後のセキュリティ改善に必要な期間に応じて、さまざまなオプションをご用意しています。

いずれの場合も、完全なサイトアセスメント(準備、オンサイトアセスメント、分析、およびレポート)が提供されますが、ツールやその後の改善サポートは異なる場合があります。

また、調査の深さやトレーニングのレベルもクライアントによって異なりますが、その現場やクライアントに最適と思われるものをご案内します。.

サイトレポート

視覚化された簡単な概要には以下の評価が含まれます:

提案には以下が含まれます:SL, ML, 機能要件(IEC 62443-3-3準拠)

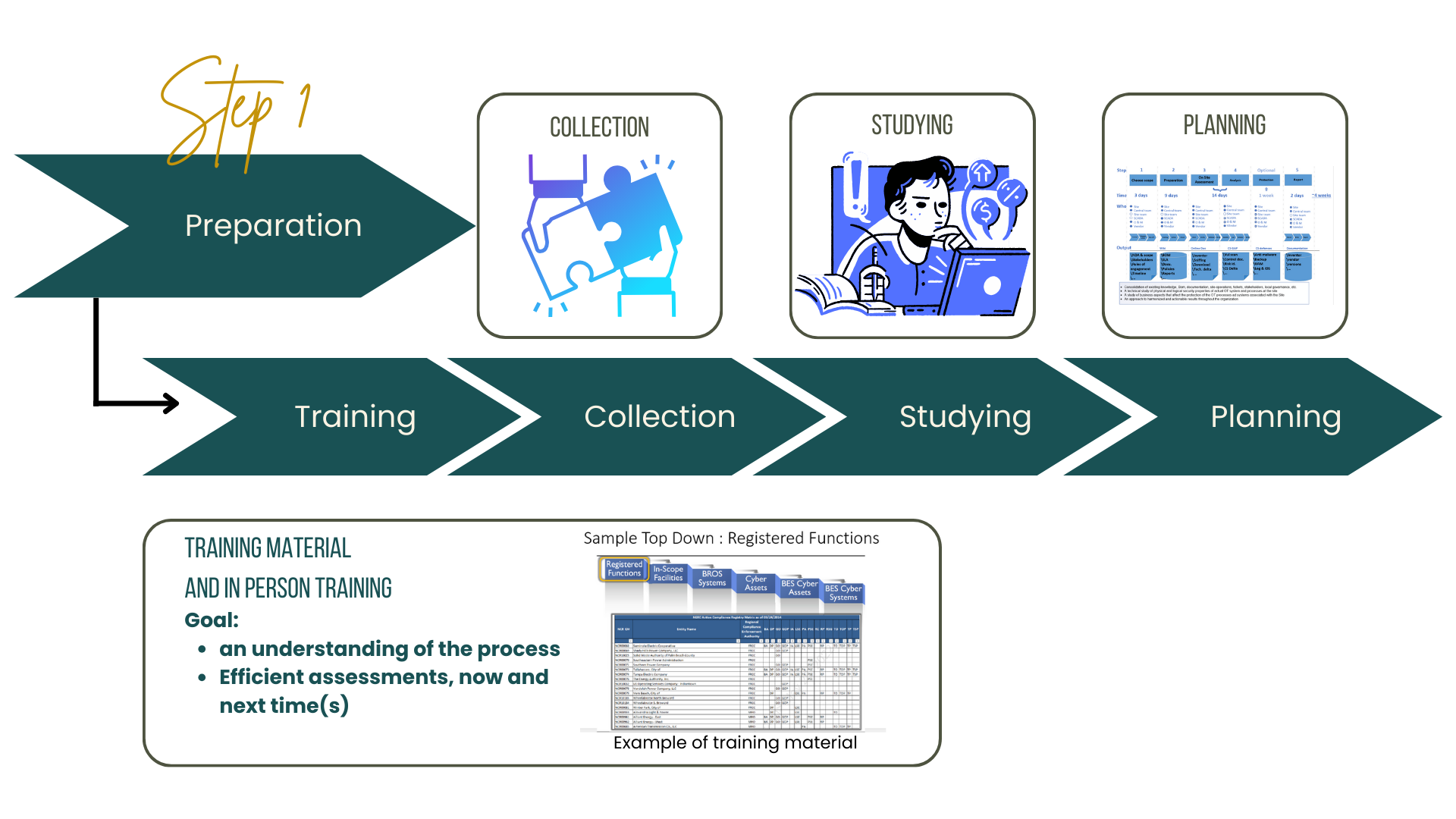

準備

サイトアセスメントの最初のステップは準備です。

トレーニング機材には次のものが含まれます:

- サイトアセスメントのための手順書のPDF

- その手順と理論を含む情報の3時間のプレゼンテーション。

コレクション

お客様(お客様の企業)から提供される既存の情報の収集。サイト、運用、およびセキュリティコントロールに関するできるだけの情報を収集し、その目的はサイトアセスメントにかかる時間を短縮することを意図しています。

学習

提供された情報を調べ、ライフサイクルの観点から対象システムについて可能な限り多くの情報を学習します。

プランニング

徹底的なサイトアセスメントの利点は、一定の調査レベル、収集された資料に基づく優先順位付けと計画立て、それを専門家とアセスメントチームの強力なチームワークと組み合わせて学習した後、次第に減少していきます。

特典

弊社からの紹介特典

- ロードマップ(無償の善意)

- FacOTry(無料のデータ収集)

- サポート (ロードマップ、FacOTry) 必要な場合 (購入)

Preparation

The first step in site assessment is preparation.

Training equipment includes:

- PDF of a procedure document for site assessment.

- 3 hours presentation of the information, including the procedure and theories behind it.

Collection

A collection of existing information, provided by you (the company). The intention is to gather as much information about the site, operations, and security controls, to reduce the time needed for the site assessment.

Studying

Study the provided information to learn as much as possible about the target system from a lifecycle perspective.

Planning

The benefits of an exhaustive site assessment are diminishing after a certain level of investigation, prioritizing and planning based on the collected material, studying it along with strong teamwork between your specialist and our assessment team.

BONUS

Intro bonus from us

– Roadmap (free, goodwill)

– FacOTry (Free, data collection)

– Support (roadmap, FacOTry) if wanted (buy)